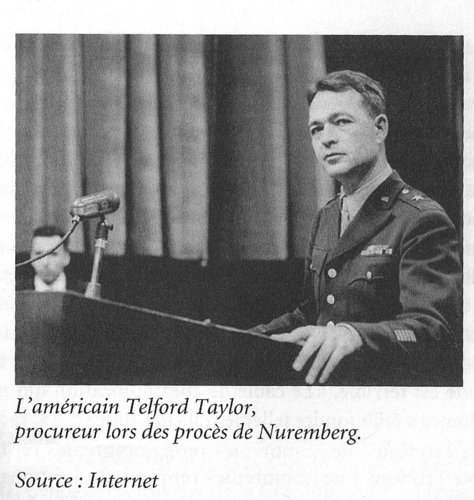

ONF: Une utilisation de la technologie digne de mention

Ce n'est pas tout de se plaindre des errements technologiques d'une société d'État, encore faut-il souligner les réussites lorsqu'il y en a. Et de ces réussites, à ma connaissance, la plus flamboyante est celle de l'Office national du film du Canada (ONF).

Dépositaire sans égal d'un pan de notre culture, québécoise et canadienne, l'ONF a réussi à rendre accessible grâce à internet une quantité phénoménale de ses archives.

L'ONF a mis sur son site web plusieurs films qu'il est possible d'écouter en ligne. Avec une interface simple et dépouillée, des centaines (des milliers?) d'heures d'écoute sont possibles et ceci, fait essentiel, sans que l'auditeur n'ait à se soucier du choix technologique qu'il a fait pour exploiter les ressources de son ordinateur (fonctionnalité aussi connue sous le nom de système d'exploitation). Chaque page de film comporte une série de liens vers d'autres films ayant des artisans ou des thématiques communs.

Page d'accueil de l'ONF (20 juin 2009)

Même les URL des pages sont bien écrites. L'URL pour La bête lumineuse de Pierre Perrault: http://www.onf.ca/film/bete_lumineuse/. Celle pour la liste des films de Claude Jutra: http://www.onf.ca/explorez-par/realisateur/Claude-Jutra/.

Non seulement l'apparence et l'usabilité sont agréables, mais on peut aussi voir que le travail est bien fait lorsque l'on regarde sous le capot. En effet, selon la page À propos de l'ONF, on apprend que les films sont encodés dans le format au nom peu évocateur de H.264. Ce format est ouvert (au sens le plus restrictif du terme) puisqu'il est possible de savoir exactement comment est effectué la compression. Ce format n'enchaînera donc pas l'institution à un logiciel ou à un vendeur particulier (il pourrait y avoir des nuances). L'ONF demeurera ainsi libre de faire ce qu'il veut de sa propriété, sans être contraint par des intérêts extérieurs ayant un mandat différent du sien. De plus, l'architecture sur laquelle roule le site web est libre. Les fondations du site sont construites avec Linux Ubuntu et Apache, la charpente et la finition ont été construites quant à elles avec une pléthore de logiciels libres (MySQL, Python, Twisted, etc.).

La conjugaison de l'excellence déployée par l'ONF et l'utilisation de logiciels libres et d'un format ouvert n'est pas une coïncidence. La philosophie qui sous-tend le développement et le déploiement de ces technologies en est une qui est axée, justement, sur l'accessibilité et la pérennité.

Il en est ainsi des artisans qui ont de la passion et du savoir-faire, même les détails sont bien pensés. Dans le cas de l'ONF, l'exemple suprême est son modèle de courriel utilisé pour sa liste de diffusion. La plupart des internautes l'ignorent, mais il existe 2 manières de visualiser les courriels. La plus répandue est la visualition en format HTML (Thunderbird, interface web comme Gmail) et la moins commune est la visualisation en format texte (Alpine, Mutt). Si un courriel est agréable à lire en format HTML, il ne l'est pas nécessairement en format texte. Et bien l'ONF nous fournit ses courriels envoyés via sa liste de diffusion dans les 2 formats, le format texte étant un de ceux ayant la plus belle mise en page qu'il m'ait été donné de voir.

Même courriel, mais en format texte:

OFFICE NATIONAL DU FILM DU CANADA

Pour consulter cette page en ligne, allez à: http://www3.onf.ca/newsletters/20090603

——————————————————-

Édition du 17 juin 2009

——————————————————-[…]

##################################################################

### À SURVEILLER SUR ONF.CA ###

##################################################################Au chic Resto Pop (1990)

Des assistés sociaux décident de se prendre en main. Ils vous disent la vérité toute crue dans un très beau documentaire. Écoutez-les

——————————————————-

http://www.onf.ca/film/Au_chic_Resto_Pop/?ec=fr20090617

——————————————————-

Mais la plus grande réalisation de l'ONF avec ce projet n'est pas, selon moi, d'avoir réussi à utiliser avec succès la technologie disponible, mais bien d'avoir réussi à régler les problèmes des droits d'auteurs pour en arriver à diffuser tous ces films sur le web. Là, vraiment, j'ignore comment ils ont fait, mais cela a dû nécessiter des ressources énormes et un temps fou. Chapeau!

Finalement, il est à noter que lorsque le travail bien fait est au rendez-vous, il l'est dans tous ses aspects. Il s'agit donc, pour la suite des choses, d'avoir quelques modèles de réussites comme celui de l'ONF, afin de nous servir de guides pour nous inspirer dans la création et la diffusion numériques.

Il est important de savoir quoi ne pas faire, mais il est encore plus important de savoir quoi faire.

Comme récompense pour avoir lu ce billet jusqu'au bout, je vous offre un film d'un ti-gars qui fait un tour dans le Montréal des années '50.

3 commentaires

3 commentaires